Rhysida 勒索病毒解密工具发布

主要信息

韩国研究人员最近发布了一款可以解密 Rhysida 勒索病毒的工具。该工具利用了 Rhysida 加密过程中的漏洞,使得文件恢复成为可能。研究团队来自国民大学和韩国互联网与安全局KISA,他们研发的解密方法可以预测 Rhysida 生成的加密密钥和加密文件的顺序。解密工具已在 KISA 官方网站上免费提供,使用前需确保系统中恶意代码已被清除。Rhysida 勒索病毒的解密工具于上周五发布,相关细节也在一份预印本论文中进行了说明。通过利用该勒索病毒的加密过程漏洞,研究人员能够逆向工程,恢复被加密的文件。

来自国民大学与韩国互联网与安全局KISA的研究团队开发出一种方法,可以预测 Rhysida 生成的加密密钥及文件加密的顺序。这种方法已整合进在 KISA 网站上提供的免费自动解密工具中点击这里查看工具。

据了解,这一漏洞在几个月前就被三方独立发现,并私下传播以帮助 Rhysida 的受害者。如勒索病毒专家 Fabian Wosar 所指出,这一漏洞的公开可能会使 Rhysida 团伙及时修复。

Wosar 还对 SC 媒体表示,当前的解密工具仅针对 Windows 可执行文件PE版本的 Rhysida,有效性不适用于 ESXi 或 PowerShell 版本,虽然 ESXi 版本也存在相同的漏洞。

Rhysida 基于系统时间生成加密密钥

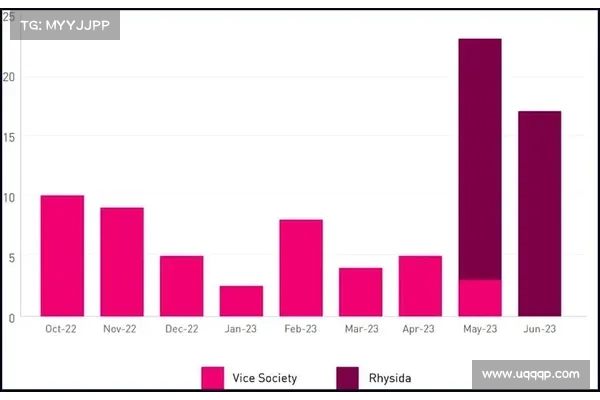

Rhysida 勒索病毒最早在 2023 年 5 月出现,目标包括医疗、教育、制造、信息技术及政府等多个领域。根据FBI、CISA 与 MSISAC 的联合公告的信息,Rhysida 勒索病毒的受害者包括Prospect Medical Holdings、英国国家大英图书馆和索尼旗下游戏开发商Insomniac Games。Rhysida 联盟的特点是采用加密和数据外泄的双重勒索手法,威胁受害者在不支付赎金的情况下泄露信息。

Avast 威胁研究团队在 10 月进行了对 Rhysida 的技术分析,确认该恶意软件使用 LimTomCrypt 进行加密,特别利用了基于 Chacha20 的加密伪随机数生成器CSPRNG来生成加密密钥和初始化向量。

韩国研究人员揭示了这一生成过程中的漏洞,使得加密密钥比较易于逆向工程。他们发现,Rhysida 在使用 CSPRNG 之前会引入由 C 标准库中的 “rand” 函数生成的熵数据,并且 “rand” 函数的种子基于其执行时的系统时间。

加密时间与生成加密密钥之间的关联大大缩小了针对特定文件可能生成的密钥空间。因此,通过对加密文件进行多次尝试,很有可能找到正确的密钥来成功解密。

此外,研究人员还能够识别文件的加密顺序,因为文件在加密后修改时间mtime会发生改变。一旦成功解密一个文件,剩余文件的解密工作也会由于 Rhysida 使用 CSPRNG 生成密钥的可预测序列而变得更加简单。

KISA 指导解密工具的用户在使用前确保系统中所有恶意代码已被清除,并进一步指出“100 解密很困难”,以及“KISA 不对因误用造成的任何问题负责”,这一点在用户手册的英文版本中已作声明。

Rhysida 解密工具在数月间秘密提供给勒索病毒受害者

Wosar

小牛加速器